El malware es una de las amenazas más comunes y peligrosas en el mundo digital actual. Desde ataques dirigidos a empresas hasta infecciones casuales en dispositivos personales, este tipo de software malicioso puede robar datos, bloquear sistemas o incluso comprometer tu privacidad sin que lo notes. En esta guía completa exploraremos qué es el malware, cómo se propaga, cómo detectarlo, cómo prevenirlo y qué hacer si sospechas que tu equipo ya fue infectado.

Acompáñame a conocer los mecanismos detrás de estas amenazas y las estrategias más efectivas para mantener tus dispositivos y tu información seguros.

Tabla de Contenido

¿Qué es el malware y cómo funciona?

El malware (abreviatura de malicious software, software malicioso) es cualquier programa o código diseñado para infiltrarse en un dispositivo sin autorización, causar daño, robar información o alterar el funcionamiento normal del sistema.

El malware puede afectar computadoras, móviles, servidores, redes, e incluso dispositivos IoT (como cámaras, routers, electrodomésticos inteligentes). Su impacto depende del tipo, del objetivo del atacante, y de qué tan preparado esté el sistema para resistirlo.

Formas típicas de propagación del malware

El malware encuentra diferentes formas de entrar en un sistema. Aquí algunos de los métodos más comunes:

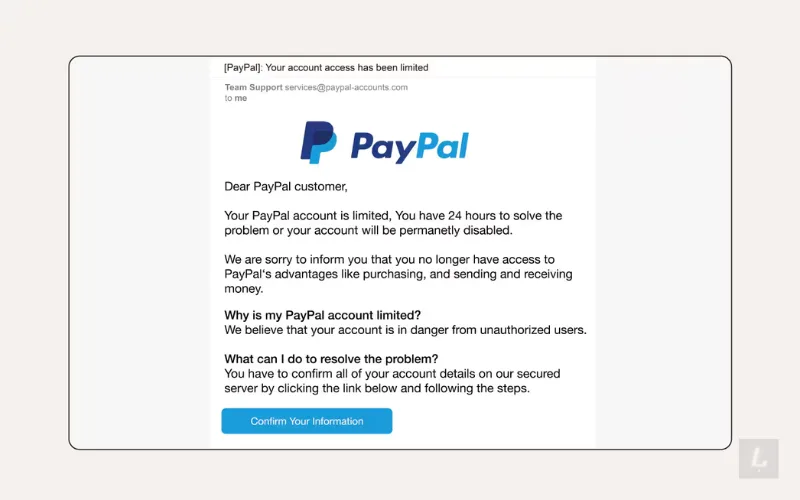

- Correos electrónicos de phishing con adjuntos infectados (documentos, archivos comprimidos) que engañan al usuario para que los abra.

- Descargas desde sitios web maliciosos o inseguros. A veces se disfrazan como programas legítimos.

- Dispositivos externos infectados (USB, discos duros, etc.). Cuando los conectas a tu sistema, pueden instalar malware silenciosamente.

- Vulnerabilidades en software desactualizado: cuando el sistema operativo o aplicaciones tienen fallas de seguridad que no han sido corregidas, los atacantes las aprovechan para ejecutar malware.

Cómo funciona el malware en el sistema

Una vez que el malware logra entrar, ejecuta varias acciones para cumplir el objetivo del atacante. Algunas de las funciones que puede tener:

- Ejecutar código malicioso que puede abrir puertas traseras (backdoors), permitir acceso remoto, manipular archivos o sistema operativo.

- Ocultarse o disfrazarse, para evitar detección. Esto incluye rootkits que se mezclan con procesos del sistema, malware “fileless” que opera en la memoria sin dejar archivos visibles, o malware que cambia su firma constantemente.

- Robo de datos sensibles, como contraseñas, información bancaria, historial del usuario, datos personales, fotos, etc.

- Extorsión, en casos de ransomware: el malware cifra archivos importantes y pide un rescate para liberar el acceso.

- Control remoto o uso indebido de recursos, por ejemplo convertir tu dispositivo en parte de una red de bots (botnet) para hacer ataques, enviar spam, minar criptomonedas, etc.

Ejemplos de tipos de malware y características de funcionamiento

Aquí unos ejemplos y cómo difieren:

| Tipo | Cómo actúa / qué lo hace diferente |

|---|---|

| Virus | Se adhiere a archivos legítimos, se propaga cuando esos archivos se ejecutan. |

| Troyanos (Trojans) | Se disfrazan como software legítimo, pero al ejecutarse activan funciones maliciosas ocultas. |

| Gusanos (Worms) | Se autorreplican y se propagan automáticamente por redes, sin necesidad de que el usuario abra un archivo infectado. |

| Spyware, Adware | Espían al usuario, monitorean actividad, muestran anuncios no deseados, pueden degradar rendimiento. |

| Rootkits | Ocultan el malware profundo en el sistema, dificultan la detección y el análisis. |

| Malware sin archivos (fileless malware) | Opera en la memoria, no deja archivos clásicos en disco que los antivirus normalmente analizan. Más difícil de detectar. |

Por qué el malware representa una amenaza real

El malware no es solo un incómodo ralentizador del equipo: puede tener consecuencias serias. Algunas razones por las cuales es peligroso:

- Pérdida de privacidad: robo de datos personales, bancarios, credenciales de acceso.

- Daños financieros: pagos por rescates, fraudes, recuperación de sistemas.

- Pérdida de datos importantes o borrado de archivos valiosos.

- Infecciones que se extienden en redes corporativas, afectando múltiples dispositivos.

- Daño reputacional si información sensible se hace pública o se filtra.

- Costos de recuperación: reinstalaciones, pagos a expertos, instalación de herramientas de seguridad, etc.

Tipos comunes de malware y sus mecanismos de ataque

El malware se presenta en muchas formas distintas, cada una con su propia manera de infectar, propagarse y causar daño. Aquí están los tipos más comunes y cómo funcionan.

Virus

Qué es: Un virus es un tipo de malware que se engancha a archivos legítimos o programas, y se propaga cuando estos archivos se ejecutan por los usuarios.

Mecanismo de ataque:

- Necesita acción del usuario: descarga de archivo infectado, abrir adjunto de correo electrónico, ejecutar programa infectado.

- Modifica archivos del sistema o programas ya existentes: puede corromper datos, alterar el funcionamiento normal, replicarse hacia otros archivos o sistemas conectados.

Gusanos (Worms)

Qué es: Un worm es un malware que se replica automáticamente, sin necesidad de que el usuario ejecute un archivo infectado o realice una acción específica.

Mecanismo de ataque:

- Explota vulnerabilidades del sistema operativo o del software para entrar.

- Se expande por la red: al infectar una máquina puede propagarse a otras de manera automática.

- Puede consumir recursos de red y sistema, ralentizar los equipos, saturar ancho de banda o provocar interrupciones.

Troyanos (Trojans / Trojan Horses)

Qué es: Un troyano es malware que se presenta como un programa legítimo o útil, pero oculta funciones maliciosas. No se replica por sí solo como un virus o gusano.

Mecanismo de ataque:

- Infiltración mediante engaño: se descarga creyendo que es algo bueno (una app, utilidad, plugin, etc.).

- Puede instalar puertas traseras (backdoors), permitir acceso remoto a los atacantes, robar información, controlar el sistema infectado.

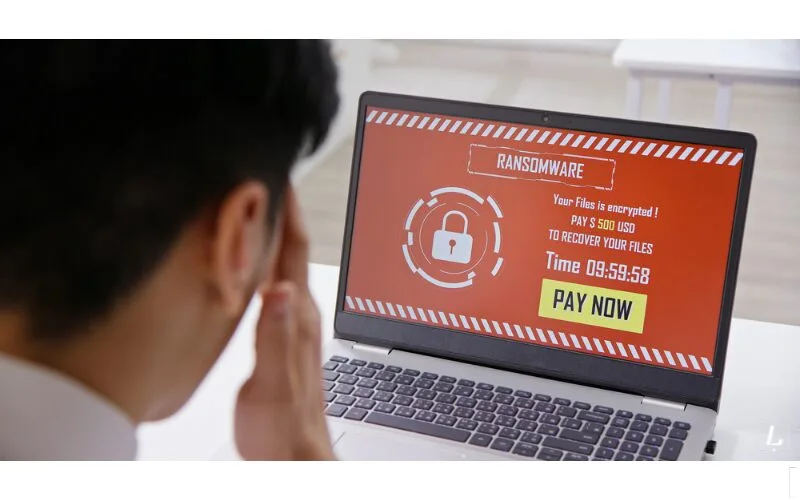

Ransomware / Crypto-Malware

Qué es: Malware que bloquea, cifra o restringe acceso a los datos del usuario, exigiendo un pago (“rescate”) para restaurar el acceso. Algunas variantes también roban datos además de cifrarlos.

Mecanismo de ataque:

- Entra muchas veces por phishing, descarga maliciosa, vulnerabilidades sin parchear.

- Encripta archivos o sistemas, dejándolos inaccesibles al usuario. Luego muestra un mensaje de rescate.

- Puede extorsionar también con amenazas de divulgar datos si no se paga.

Spyware, Adware y Keyloggers

Qué es:

- Spyware: malware diseñado para espiar al usuario, recolectar datos sobre su actividad, contraseñas o historial.

- Adware: muestra publicidad no deseada, muchas veces invasiva, a veces sirve de puerta de entrada para otros malware.

- Keyloggers: registran cada pulsación de teclado, buscando capturar credenciales, contraseñas u otra información privada.

Mecanismo de ataque:

- Instalación encubierta, a menudo vía phishing, descargas dudosas, o inclusión en software aparentemente legítimo.

- Operan en segundo plano, intentando pasar desapercibidos.

- Los keyloggers capturan datos sensibles que luego se envían al atacante. Spyware/adware pueden monitorizar comportamientos de navegación, mostrar publicidad, redirigir al usuario, etc.

Rootkits y Malware sin archivos (Fileless Malware)

Qué es:

- Rootkit: malware que se instala profundamente en el sistema operativo, con el objetivo de ocultar la presencia de otros malware o actividades maliciosas.

- Fileless Malware: no depende de archivos ejecutables típicos; se aprovecha de procesos legítimos del sistema, memoria RAM, macros, etc.

Mecanismo de ataque:

- Evita dejar huellas en disco que los antivirus tradicionales puedan detectar.

- Usa herramientas legítimas del sistema (por ejemplo PowerShell, WMI, macros en documentos) para ejecutar contenido malicioso.

- Puede activarse con disparadores específicos o fechas, o bien mantenerse latente hasta que recibe órdenes del atacante.

Cómo detectar malware: señales y herramientas

Detectar malware a tiempo puede hacer la diferencia entre una infección leve y un desastre mayor. En esta sección verás señales comunes de que tu dispositivo puede estar infectado, y algunas herramientas y métodos que ayudan a descubrirlo.

Señales que pueden indicar infección por malware

Prestar atención a comportamientos inusuales del sistema es clave para detectar malware. Aquí algunas señales típicas:

- Rendimiento lento repentino: el dispositivo en general se vuelve más lento, las aplicaciones tardan en abrirse o hay congelamientos frecuentes.

- Pop-ups o anuncios intempestivos: aparecen ventanas emergentes, alertas falsas de seguridad, avisos que el sistema está infectado o “tu licencia ha expirado”.

- Cambios en la configuración sin tu autorización: la página de inicio del navegador cambia sola, aparecen barras de herramientas nuevas, configuraciones que se restablecen sin que lo hayas hecho.

- Archivos desaparecen o se corrompen / archivos cifrados: algunos documentos se vuelven inaccesibles o muestran extensiones extrañas (síntoma de ransomware).

- Uso elevado de red o conexiones hacia direcciones desconocidas: el malware puede estar enviando datos al exterior o comunicándose con servidores de comando y control.

- Antivirus o herramientas de seguridad desactivadas: algunos tipos de malware tratan de neutralizar tus defensas para evitar ser detectados.

- Actividad extraña en cuentas: emails que tú no enviaste, publicaciones en redes sociales sin tu acción, accesos desde ubicaciones inusuales.

Nota: estas señales no garantizan que haya malware, pero sí indican que algo puede estar mal. Es importante investigar.

Técnicas de detección de malware

Detectar malware no se basa solo en observar síntomas: también hay métodos técnicos que ayudan a identificar amenazas, incluso cuando están ocultas. A continuación algunas técnicas comunes:

- Detección basada en firmas (signature-based detection): compara archivos con una base de datos de firmas conocidas de malware. Es efectiva contra amenazas ya catalogadas, pero menos contra variantes nuevas o desconocidas.

- Análisis heurístico: examina el comportamiento o las características del código (sin ejecutarlo) para detectar posibles patrones maliciosos. Ayuda a captar variantes desconocidas.

- Análisis dinámico / sandboxing: ejecutar el código sospechoso en un entorno aislado (sandbox) para observar lo que hace sin arriesgar tu sistema.

- Detección basada en comportamiento / anomalías: monitorear actividades del sistema (procesos, uso de red, accesos a archivos) y buscar cambios inesperados o desviaciones del patrón normal.

- Allowlisting / listas blancas: permitir únicamente los programas conocidos y confiables; todo lo demás se bloquea o se revisa.

- Checksums / hashing / verificación de integridad: comparar valores hash o sumas de verificación de archivos con versiones legítimas para detectar alteraciones.

- Detección basada en inteligencia de amenazas (threat intelligence): usar información sobre indicadores de compromiso (IOCs) — dominios maliciosos, direcciones IP, hashes — para comparar con la actividad de tu sistema.

Herramientas recomendadas para detectar malware

Estas herramientas pueden ayudarte a detectar, analizar o confirmar infecciones de malware:

- Antivirus / suites de seguridad comerciales: muchas ofrecen escaneos en tiempo real y detección basada en firmas + heurística.

- VirusTotal: servicio online donde subes archivos sospechosos o das URLs para revisar con múltiples motores de detección.

- Wireshark: analiza el tráfico de red para detectar comunicaciones sospechosas.

- Cuckoo Sandbox: permite ejecutar código en un entorno controlado para observar comportamiento malicioso.

- ClamAV: solución antimalware de código abierto, útil para servidores o sistemas Linux.

- CHKRootKit: herramienta para detectar rootkits en sistemas basados en Unix/Linux.

- Herramientas comerciales y EDR / XDR: soluciones como plataformas de detección y respuesta en endpoints (EDR) pueden ofrecer monitorización continua y alertas proactivas.

Buenas prácticas para mejorar la detección de malware

Para que tus esfuerzos de detección sean más efectivos, aplica estas recomendaciones:

- Mantén el sistema y las aplicaciones siempre actualizadas para reducir vulnerabilidades.

- Usa defensas múltiples (antivirus + comportamiento + firewall + monitorización de red).

- Realiza escaneos periódicos completos, no solo escaneos rápidos.

- Trabaja con backups limpios: si detectas malware, puedes restaurar sin pérdidas importantes.

- Capacita al usuario: muchas infecciones comienzan por clics en enlaces maliciosos o descargas dudosas.

- Segmenta redes para que una amenaza no se propague fácilmente.

- Habilita logs y alertas que informen actividades sospechosas.

- Emplea inteligencia de amenazas externa para estar al tanto de nuevas amenazas emergentes.

Prevención y buenas prácticas contra el malware

Prevenir una infección por malware es mucho más sencillo y menos costoso que remediarla. En esta sección verás recomendaciones concretas que puedes aplicar tú mismo, tanto en dispositivos personales como en entornos más profesionales.

Mantén sistemas y software siempre actualizados

Una de las defensas más efectivas contra el malware es cerrar las puertas por donde entra: vulnerabilidades sin parche son “grietas” que los atacantes explotan.

- Activa las actualizaciones automáticas del sistema operativo y de aplicaciones críticas (navegadores, plugins, programas de oficina, etc.).

- Instala parches de seguridad apenas estén disponibles, especialmente cuando se trata de fallas que permiten ejecución remota o escalamiento de privilegios.

- No ignores las actualizaciones “menores” — a veces esas versiones corrigen errores de seguridad importantes.

Usa soluciones de seguridad confiables: antivirus, antimalware y capas adicionales

Contar con herramientas de protección es esencial para defenderse de malware conocido o emergente.

- Instala un antivirus o solución antimalware confiable que combine varios métodos de detección (firma, heurística, comportamiento).

- Activa el escaneo en tiempo real para que los archivos nuevos o modificados sean analizados inmediatamente.

- Complementa con capas adicionales: firewall (cortafuegos), filtrado de correo, protección en la capa DNS o inspección de tráfico.

- No dependas solo de un producto: la estrategia de defensa en profundidad (capas múltiples) reduce la probabilidad de que un solo fallo comprometa todo el sistema.

- Verifica que tus soluciones de seguridad estén siempre activas y con firmas o definiciones al día.

Principio de privilegios mínimos y cuentas de usuario limitadas

Muchos malware aprovechan permisos excesivos para instalarse o propagarse. Reducir los privilegios limita su alcance.

- En tu uso habitual, evita usar una cuenta de administrador; usa cuentas con permisos limitados para tareas cotidianas.

- Revisa roles y permisos en sistemas y aplicaciones, eliminando cuentas antiguas o innecesarias.

- Asegúrate de que cada usuario solo tenga acceso a lo que necesita (principio del menor privilegio).

- En entornos productivos, segmenta funciones: por ejemplo, el personal de soporte no necesita acceso completo al servidor de bases de datos.

Buen uso de correo electrónico, navegación y descargas

Muchas infecciones por malware comienzan con un clic erróneo o descarga insegura. Aquí algunas prácticas clave:

- Desconfía de correos inesperados, enlaces acortados o adjuntos — verifica siempre el remitente antes de abrir cualquier archivo.

- No descargues software desde sitios no oficiales o de fuentes dudosas. Evita redes P2P, webs pirata u ofertas demasiado buenas para ser reales.

- En el navegador, limita scripts (por ejemplo con extensiones de bloqueo), bloquea ventanas emergentes y mantén plugins mínimos.

- No aceptes instalaciones automáticas desde ventanas emergentes que dicen “tu equipo está infectado, haz clic para arreglarlo”. Puede tratarse de un engaño (malvertising).

Realiza copias de seguridad regulares y verifica restauraciones

Tener respaldos confiables disminuye el impacto cuando el malware ataca.

- Haz respaldos periódicos (diarios, semanales) de archivos importantes en medios externos o servicios en la nube.

- Aísla tus respaldos: que no estén siempre conectados al sistema principal, para que el malware no los infecte también.

- Prueba tu restauración periódicamente, para asegurarte de que los respaldos funcionan correctamente.

- En casos de ransomware, tener respaldo fiable puede ser tu única opción para recuperar datos sin pagar.

Capacitación y concientización del usuario

El factor humano sigue siendo la puerta más común por donde entra el malware.

- Educa a los usuarios sobre phishing, mensajes engañosos y señales de alerta.

- Establece políticas claras de seguridad: normas sobre descargas, correo, uso de dispositivos externos.

- Realiza simulacros de phishing para que los usuarios sepan reconocer amenazas reales.

- Incentiva la cultura de reportar sospechas: que los usuarios no tengan miedo de alertar si algo “se ve raro”.

Segmentación de red, monitoreo y control continuo

Incluso con buenas prácticas, una infección puede ocurrir. Entonces conviene limitar su propagación.

- Segmenta tu red para que diferentes zonas (oficina, servidores, invitados) estén aisladas.

- Monitorea tráfico de red, logs y alertas para detectar actividad inusual.

- Implementa sistemas de detección de intrusos (IDS/IPS) o análisis de comportamiento.

- Aplica el modelo de “confianza cero” (zero trust): no confiar implícitamente en dispositivos o usuarios, incluso dentro de la red interna.

Qué hacer si tu dispositivo ya fue infectado

Si sospechas que tu dispositivo ha sido infectado por malware, actuar con rapidez es esencial. A continuación se describe un plan paso a paso que puede ayudarte a contener el daño, eliminar la amenaza y recuperar la seguridad de tu equipo.

Aísla el dispositivo inmediatamente

El primer paso es desconectar el dispositivo de redes para impedir que el malware se comunique con servidores externos, que descargue más código malicioso, o que se propague hacia otros equipos.

- Apaga Wi-Fi, desconecta el cable de red (Ethernet).

- Si tienes dispositivos externos conectados (USB, discos duros, etc.), quítalos para que no sirvan de puente para el malware.

- Si es un equipo dentro de una red doméstica u oficina, desconéctalo de la red local.

- Este aislamiento previene movimientos laterales y minimiza que el atacante controle el sistema.

Cambia contraseñas desde otro dispositivo seguro

Mientras el dispositivo infectado está bajo el control del malware, cambiar contraseñas desde él puede ser inútil, porque el malware podría capturar esas nuevas credenciales.

- Usa otro dispositivo que esté limpio (no infectado) para cambiar contraseñas críticas: correo, banca electrónica, redes sociales, cuentas de almacenamiento en la nube.

- Habilita autenticación de dos factores (2FA) siempre que esté disponible para mayor protección.

- Si fue comprometido el acceso al router o red doméstica, también cambia las credenciales del router.

Arranca en modo seguro o entorno mínimo

Mucho malware se activa al iniciar el sistema de forma normal. Si arrancas en un modo que carga solo lo esencial, es más probable que puedas eliminar la amenaza sin que esté activa.

- En Windows: usar Safe Mode (Modo seguro) o Safe Mode with Networking (si necesitas internet para herramientas)

- En macOS: iniciar con teclas Shift o en modo de recuperación, según la versión del sistema.

- En dispositivos móviles: algunos permiten arrancar en modo seguro donde las aplicaciones instaladas por el usuario no se ejecutan automáticamente.

- En modo seguro, realiza las acciones de limpieza con menos interferencia del malware.

Ejecuta un escaneo completo con herramientas antimalware confiables

Una vez en un entorno seguro, es momento de usar herramientas especializadas para identificar y eliminar el malware.

- Asegúrate de que tu antivirus o solución antimalware esté actualizada con las últimas firmas.

- Ejecuta un escaneo completo (full scan), no solo uno rápido, para abarcar todos los archivos y zonas críticas del sistema.

- Algunas herramientas adicionales que pueden ayudar: scanners específicos, herramientas de remoción de rootkits, utilidades como Windows Malicious Software Removal Tool (MSRT) en Windows.

- Tras el escaneo, revisa los resultados y sigue las recomendaciones de la herramienta (cuarentena, eliminación).

Revisa programas, extensiones y configuraciones sospechosas

Incluso después de eliminar archivos maliciosos, a menudo quedan rastros: programas, servicios, extensiones o configuraciones alteradas.

- Ve a la lista de programas instalados y desinstala los que no reconozcas o que aparecieron recientemente con el problema.

- En el navegador, revisa las extensiones o complementos: quita los que no reconozcas o no uses.

- Restablece configuraciones de navegador (página de inicio, motor de búsqueda, permisos) si fueron modificadas.

- Verifica el estado del firewall, las políticas locales, servicios del sistema o tareas programadas sospechosas.

Limpieza de archivos temporales, cachés y datos residuales

Eliminar archivos temporales y cachés puede ayudar a quitar restos del malware y acelerar análisis posteriores.

- Vacía la carpeta de archivos temporales, cachés del navegador, historial y archivos residuales.

- Usa herramientas de limpieza (limpiadores de disco, utilitarios de sistema) para eliminar basura, archivos huérfanos, registros antiguos.

- Esto no reemplaza un escaneo antimalware, pero contribuye a eliminar restos menores.

Restaurar sistema o reinstalar el sistema operativo (como último recurso)

Si el malware ha dañado archivos claves del sistema o no puede eliminarse por completo, puede ser necesario recurrir a medidas más drásticas.

- Restaurar sistema a un punto anterior, si tu sistema permite puntos de restauración libres de malware.

- Reinstalación limpia del sistema operativo (formateo del disco) asegurando que todo esté libre de malware residual.

- Después de la reinstalación, restaura tus archivos desde una copia de seguridad confiable (que no tenga malware).

Verifica que el sistema está realmente limpio y refuerza defensas

No basta con eliminar el malware: debes asegurarte de que no haya retornado y fortalecer el sistema para prevenir futuras infecciones.

- Ejecuta un nuevo escaneo de verificación para confirmar que no queden amenazas.

- Monitorea el comportamiento del sistema durante los días siguientes: revisa rendimiento, tráfico de red, actividad inusual.

- Aplica todas las buenas prácticas de prevención que vimos antes (actualizaciones, backups, cuentas limitadas, etc.).

- Si la infección fue muy grave o comprometedora, considera auditoría o asistencia profesional para asegurarte de que no hay puertas traseras ocultas.

Conclusión

El malware es una amenaza persistente y en constante evolución que puede afectar desde tu equipo personal hasta redes corporativas completas. A lo largo de esta guía hemos visto qué es, cómo funciona, los tipos más comunes, cómo detectarlo, cómo prevenirlo y qué hacer si ya ha infectado un dispositivo.

No hay una solución única ni infalible, pero aplicar un enfoque integral —concientización del usuario, defendiendo el sistema con múltiples capas de seguridad, manteniendo software actualizado, haciendo respaldos seguros y actuando rápidamente ante una infección— es la mejor estrategia para minimizar el riesgo.

Si sospechas que tu sistema ha sido comprometido, no demores: actúa con prontitud, aísla el dispositivo, utiliza herramientas confiables para escanear y limpiar, y refuerza todas las defensas antes de reconectarte a redes o restaurar datos.

La ciberseguridad es una carrera de nunca acabar: los atacantes innovan, pero quien se prepara bien siempre lleva ventaja. Si necesitas ayuda para implementar medidas específicas, adaptar estrategias para tu país o sector, o traducir ejemplos técnicos para tu audiencia, puedo ayudarte con eso también. ¿Lo hacemos?